Scenka z życia: „Tylko sprawdzę służbowego maila na kanapie”

Krótki obrazek – jak rodzi się problem

Wracasz z kuchni z kubkiem kawy, siadasz na kanapie, otwierasz laptopa służbowego. Domowe Wi‑Fi już podłączone, obok dziecko gra online, a telewizor ciągnie serial z platformy VOD. Klikasz w ikonę klienta poczty, wpisujesz hasło do konta firmowego i „na chwilę” logujesz się też do systemu CRM, żeby odpisać klientowi.

Na tym samym routerze, z tym samym hasłem do Wi‑Fi, ktoś w domu przed chwilą pobrał „darmowego moda” do gry z podejrzanej strony. Router od dostawcy internetu ma domyślne hasło administracyjne, a połączenie z serwerami firmy odbywa się bez VPN, bo „i tak działa”. Z punktu widzenia atakującego to idealny scenariusz: słabe domowe zabezpieczenia i bezpośrednie logowanie do zasobów firmy.

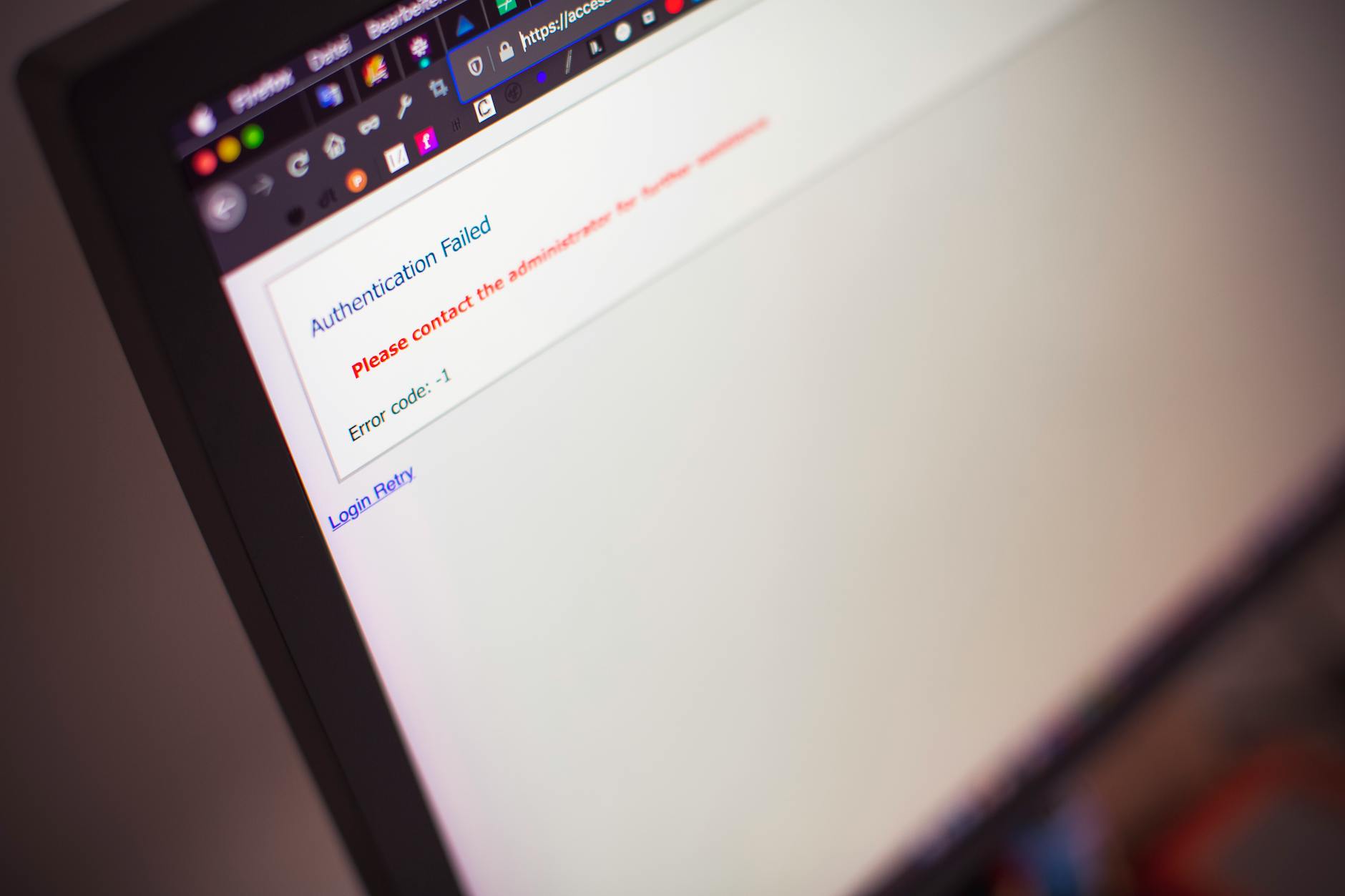

Jeden zainfekowany sprzęt w sieci, jeden nieaktualny router i jedno nieuwikłane w procedury logowanie wystarczy, żeby z zewnątrz przejąć ruch, podejrzeć dane logowania, a w skrajnym przypadku dostać się do plików na laptopie. Dalej sprawy potoczą się już lawinowo: blokada konta służbowego, nerwowa rozmowa z działem IT, analiza incydentu, a czasem konieczność zgłoszenia naruszenia ochrony danych.

Morał z tej scenki

Domowa sieć i sposób logowania do pracy zdalnej nie są „mniej ważne”, tylko dlatego, że pracujesz z kanapy w dresie, a nie z biura w garniturze. Atakującego nie interesuje lokalizacja ani to, czy router stoi w korporacyjnej serwerowni, czy na Twojej szafce w salonie – widzi po prostu kolejny punkt wejścia do sieci firmowej.

Większość ryzyka da się zamknąć w kilku obszarach: domowe Wi‑Fi, sposób korzystania z VPN oraz to, jak traktujesz laptop i telefon służbowy. To nie są skomplikowane procedury z kilkudziesięciostronicowego regulaminu bezpieczeństwa, tylko konkrety: jakie hasła ustawiasz, jak łączysz się z systemami firmy, co instalujesz na urządzeniach i co robisz, gdy coś „działa wolniej”.

Bezpieczeństwo logowania do pracy zdalnej zaczyna się od trzech prostych pytań: gdzie się logujesz (jaka sieć), jak się logujesz (czy przez VPN i MFA), oraz na czym się logujesz (czy urządzenie służbowe jest w dobrej kondycji). Jeśli świadomie zadbasz o te trzy elementy, ryzyko poważnego incydentu spada o rząd wielkości.

Fundamenty bezpiecznego logowania do pracy zdalnej

Logowanie z biura a logowanie z domu – co się zmienia

W biurze większość rzeczy „robi się sama”. Firmowa sieć jest zwykle odseparowana od internetu firewallem, ruchem zarządza dział IT, a każdy punkt dostępu do Wi‑Fi jest skonfigurowany według polityki bezpieczeństwa. Urządzenia są monitorowane, aktualizacje często wgrywają się automatycznie, a dostęp do krytycznych systemów odbywa się przez wewnętrzną infrastrukturę.

W domu sytuacja wygląda inaczej. Router postawił dostawca internetu albo Ty sam. Oprócz laptopa służbowego korzystają z niego telefony, konsole, telewizor, inteligentna żarówka i głośnik. To wszystko dzieli jedną sieć, często z jednym hasłem Wi‑Fi, nierzadko bez aktualizacji oprogramowania routera. Nikt nie filtruje ruchu tak rygorystycznie jak w biurze, a Ty jesteś pierwszą i często jedyną linią obrony.

Do tego dochodzi kwestia kontroli. W biurze dział IT ma wpływ na każdy element: od przewodów, przez przełączniki, po serwery. W domu może zadbać głównie o konfigurację samego urządzenia służbowego i polityki bezpieczeństwa. To, co robisz z routerem, z jakich sieci korzystasz i jak wygląda Twoje otoczenie sieciowe, w ogromnej mierze pozostaje po Twojej stronie.

Trzy filary: sieć, kanał, urządzenie

Bezpieczne logowanie do pracy zdalnej można ułożyć w prosty model, który łatwo zapamiętać:

- Bezpieczna sieć (domowe Wi‑Fi) – router zaktualizowany, mocne hasło do Wi‑Fi, odpowiedni typ szyfrowania, najlepiej wydzielona sieć dla pracy i sieć dla reszty domowych sprzętów.

- Bezpieczny kanał (VPN) – wszystkie połączenia z zasobami firmy przechodzą przez szyfrowany tunel VPN, skonfigurowany przez dział IT. Żadnych „skrótów” i logowania się „na chwilę” bez VPN, bo coś wolno działa.

- Bezpieczne urządzenie (laptop, telefon) – aktualny system, silne hasło lub PIN, włączone szyfrowanie dysku, dwuskładnikowe uwierzytelnianie (MFA) do kont służbowych, rozsądne oddzielenie życia prywatnego od służbowego.

Każdy z tych filarów jest tak ważny, jak pozostałe. Nawet najlepiej zabezpieczony laptop nic nie da, jeśli pracuje w zupełnie otwartej, niezabezpieczonej sieci Wi‑Fi. Z drugiej strony, doskonale skonfigurowany router nie pomoże, jeśli pomijasz VPN i logujesz się bezpośrednio do krytycznych systemów.

Dlaczego samo mocne hasło do konta służbowego nie wystarczy

Silne hasło do konta służbowego to konieczność, jednak traktowanie hasła jako jedynej bariery to klasyczny błąd. Po pierwsze, hasło da się podejrzeć lub przechwycić. Wystarczy złośliwe oprogramowanie na jednym z domowych komputerów, keylogger, fałszywy formularz logowania albo niezabezpieczona sieć, w której inni użytkownicy mogą podsłuchiwać ruch.

Po drugie, wiele ataków nie polega na „zgadywaniu” hasła, tylko na ominięciu samego procesu logowania – np. poprzez przejęcie sesji, wykorzystanie błędu w przeglądarce czy wtyczce, albo wstrzyknięcie złośliwego kodu na stronę logowania. W takich scenariuszach to, jak skomplikowane jest Twoje hasło, ma mniejsze znaczenie niż to, czy całe połączenie jest odpowiednio chronione.

Dlatego do hasła dołącza się kolejne warstwy: MFA (np. kod z aplikacji, powiadomienie push na telefonie), VPN (szyfrowanie całego ruchu między Tobą a firmą) oraz polityki bezpieczeństwa narzucane przez dział IT (np. automatyczne blokowanie dostępu z nieznanych urządzeń). Dopiero kombinacja tych elementów buduje realne bezpieczeństwo.

Rola działu IT i rola użytkownika

Dział IT odpowiada za konfigurację usług firmowych, dobór narzędzi, wgranie i egzekwowanie polityk bezpieczeństwa na urządzeniach służbowych, a także za monitorowanie incydentów. To IT wybiera rozwiązanie VPN, ustawia reguły dostępu, włącza wymóg MFA, zarządza aktualizacjami systemów operacyjnych i oprogramowania biznesowego.

Użytkownik z kolei decyduje o rzeczach, których IT często nie widzi: jak wygląda domowa sieć, gdzie fizycznie pracujesz, czy blokujesz ekran, gdy odchodzisz od komputera, czy nie łączysz kont prywatnych i służbowych w jeden bałagan, czy nie instalujesz „ulepszaczy” na laptopie służbowym. Tu nie wystarczy „oddać odpowiedzialność” działowi IT – to Ty kontrolujesz swoje środowisko pracy.

Najbardziej efektywny model to partnerstwo: IT daje narzędzia, instrukcje i wsparcie, a Ty trzymasz się ustaleń, zgłaszasz anomalie (np. niespodziewane okna logowania, komunikaty o błędach VPN) i świadomie zarządzasz swoim domowym zapleczem technicznym. Przy takim układzie logowanie z domu jest niemal tak bezpieczne jak logowanie w biurze.

Domowe Wi‑Fi – jak z „plastikowego pudełka” zrobić sensowną tarczę

Router – co to za pudełko i jak się do niego dobrać

Router domowy to małe urządzenie, które łączy Twoją sieć domową z internetem. Najczęściej stoi gdzieś w kącie, pod telewizorem lub na półce, z kilkoma świecącymi diodami. To przez niego przechodzi cały ruch: maile, rozmowy wideo, logowania do systemów firmowych. Traktowanie go jak nic nieznaczącego „plastikowego pudełka” to zaproszenie dla problemów.

Dane logowania do panelu administracyjnego routera zazwyczaj znajdziesz:

- na naklejce na spodzie lub z tyłu urządzenia (adres panelu, login, hasło),

- w instrukcji od operatora internetu lub producenta,

- w panelu klienta u dostawcy internetu (czasem da się tam zdalnie zmienić hasło Wi‑Fi czy inne ustawienia).

Pierwsza rzecz, którą warto zrobić, to zmienić domyślne hasło do panelu routera. Loginy typu admin/admin albo admin/password są powszechnie znane, a w sieci krąży mnóstwo list takich kombinacji. Jeśli ktoś zdoła połączyć się z Twoją siecią Wi‑Fi (np. zgadując hasło lub korzystając z błędu zabezpieczeń), a router ma domyślne dane logowania, może przejąć nad nim kontrolę.

Druga rzecz to aktualizacje oprogramowania routera (tzw. firmware). Producenci i operatorzy publikują poprawki usuwające błędy oraz luki bezpieczeństwa. W panelu routera zazwyczaj znajdziesz zakładkę typu „Firmware”, „Oprogramowanie” lub „Aktualizacja”. Wystarczy sprawdzić, czy dostępna jest nowsza wersja, i postępować zgodnie z instrukcją – czasem aktualizacja odbywa się jednym kliknięciem.

Bezpieczne ustawienia Wi‑Fi krok po kroku

Nawet przeciętny domowy router pozwala ustawić kilka kluczowych rzeczy, które diametralnie zwiększają bezpieczeństwo pracy zdalnej. Skup się na trzech elementach: nazwie sieci, szyfrowaniu i haśle.

Nazwa sieci (SSID) bez prywatnych szczegółów

Standardowo router ma nazwę sieci typu „UPC1234567”, „TP-LINK_XXXX” czy nazwę nadaną przez operatora. Niektórzy zmieniają SSID na coś osobistego, np. nazwisko, adres, nazwę firmy. To ułatwia identyfikację sieci, ale jednocześnie daje atakującemu dodatkową informację: gdzie mieszkasz, kto tam mieszka, czy sieć może należeć do pracownika konkretnej firmy.

Lepsze podejście to neutralna nazwa, bez danych osobowych i wskazówek. Zamiast „Kowalscy_Adres12” wybierz coś w stylu „dom_net_5G” czy „wifi_domowe_24”. Jeśli router pozwala ukryć rozgłaszanie nazwy sieci (tzw. ukryty SSID), możesz rozważyć włączenie tej opcji dla sieci używanej do pracy, ale nie jest to środek krytyczny – główną rolę odgrywa mocne szyfrowanie i hasło.

Rodzaj szyfrowania – koniec z WEP

W panelu routera znajdziesz ustawienia zabezpieczeń sieci bezprzewodowej. Interesuje Cię przede wszystkim typ szyfrowania:

- WEP – przestarzały standard, praktycznie nie daje ochrony. Hasło można złamać w krótkim czasie. Nie używaj go w żadnym wypadku.

- WPA/WPA2 Mixed – lepsze niż WEP, ale jeśli masz wybór, nie ustawiaj trybu mieszanych protokołów, tylko sam WPA2 lub WPA3.

- WPA2-PSK (AES) – obecnie minimum do pracy zdalnej. Dobrze skonfigurowany, z mocnym hasłem, zapewnia solidną ochronę.

- WPA3 – najnowszy standard, jeszcze lepsze zabezpieczenia, ale wymaga kompatybilnych urządzeń (laptopy, telefony, starszy sprzęt może go nie obsługiwać).

Jeśli router pozwala, wybierz WPA2-PSK (AES) lub WPA3-Personal. Opcje z dopiskiem „TKIP” omijaj – to starszy i słabszy mechanizm. W starszych routerach może się okazać, że nie ma WPA2 – wtedy poważnie rozważ wymianę sprzętu, zwłaszcza jeśli regularnie logujesz się do zasobów firmowych.

Mocne hasło do Wi‑Fi, które da się zapamiętać

Hasło do sieci Wi‑Fi powinno być na tyle silne, by zniechęcić do prób łamania, a jednocześnie na tyle „ludzkie”, byś nie musiał go zapisywać na kartce przyklejonej do routera. Kilka zasad praktycznych:

- minimum 12–16 znaków,

- połączenie liter, cyfr i znaków specjalnych,

- brak oczywistych danych: imion dzieci, dat urodzenia, numeru telefonu, adresu.

Dobrze sprawdzają się hasła-frazy, np. „Kawa!o7_kanapieDzis” zamiast „K0walski123”. Możesz połączyć kilka słów, dodać cyfry i znak specjalny w środku. Ważne, aby nie używać tego samego hasła nigdzie indziej (ani do poczty, ani do kont w serwisach społecznościowych).

Sieć dla pracy vs. reszta domowego bałaganu

Osobna sieć Wi‑Fi dla pracy zdalnej

Wielu routerów pozwala utworzyć kilka sieci Wi‑Fi – główną i tzw. sieć gościnną (guest). To świetna opcja, by odseparować urządzenia służbowe od reszty domowych sprzętów. Możesz skonfigurować:

- sieć główną – tylko dla laptopa i telefonu służbowego (ew. stacjonarnego komputera, jeśli też bywa używany służbowo),

- sieć „guest” – dla smartfonów domowników, telewizora, konsol, gości, sprzętów IoT (odkurzacze, żarówki, kamery itp.).

Dlaczego separacja urządzeń ma sens

Wyobraź sobie, że ktoś wgrywa złośliwą aplikację na smartfon dziecka, bo kliknęło w „darmowe skórki do gry”. Jeśli ten telefon siedzi w tej samej sieci, co Twój laptop służbowy, atakujący ma krótszą drogę, by zacząć skanować inne urządzenia. Nie musi atakować Cię z zewnątrz – jest już „w środku”, za Twoim routerem.

Sieć „guest” jest z reguły odizolowana od głównej sieci lokalnej. Sprzęty podłączone do niej widzą internet, ale nie widzą komputerów z sieci głównej (albo widzą je w bardzo ograniczonym zakresie, w zależności od modelu routera). To redukuje ryzyko, że zainfekowany telewizor czy kamera IP zacznie „rozglądać się” po Twojej sieci służbowej.

Proste ustawienie „sieć A dla pracy, sieć B dla reszty” eliminuje sporą grupę ataków bocznych: z domowych zabawek i gadżetów trudno jest wtedy dobrać się do laptopa, na którym masz dostęp do poczty firmowej, CRM-u czy dokumentów projektowych.

Hasło do sieci gościnnej i limity dostępu

Nie chodzi tylko o to, by sieć „gościnna” miała inne hasło. Dobrze, jeśli ma też inne zasady. W panelu routera często znajdziesz takie opcje jak:

- blokada dostępu z sieci gościnnej do urządzeń w sieci głównej (czasem jako „isolation”, „AP isolation”, „guest isolation”),

- limit prędkości dla sieci gościnnej – by czyjeś pobieranie filmów nie zabiło Twojej wideokonferencji,

- harmonogram działania – np. sieć dla gości aktywna tylko w określonych godzinach.

Samo hasło do sieci gościnnej też nie powinno być oczywiste. Kartka z napisem „hasloWiFi: 12345678” na lodówce to miły gest wobec gości, ale również zachęta dla sąsiadów, by podpięli się na stałe. Przy sieci wykorzystywanej do pracy stały „obcy” ruch w tle jest ostatnią rzeczą, której potrzebujesz.

Dodatkowe zabezpieczenia domowej sieci, gdy łączysz się służbowo

Czasem scenariusz pracy jest bardziej wymagający: pracujesz na danych wrażliwych, korzystasz z dostępu administracyjnego lub obsługujesz procesy krytyczne dla firmy. Wtedy sam podział sieci może nie wystarczyć.

Stałe miejsce pracy i kabel zamiast Wi‑Fi

Jeśli zwykle logujesz się z jednego miejsca (biurko w pokoju, kąt w salonie), rozważ przejście na połączenie kablowe:

- podłącz służbowy laptop bezpośrednio do routera lub switcha za pomocą przewodu Ethernet,

- jeśli router stoi daleko, użyj prostego switcha lub adaptera PLC (internet po kablach elektrycznych), by uniknąć kładzenia długich kabli przez pół mieszkania.

Połączenie przewodowe ogranicza problem zakłóceń Wi‑Fi, „znikających” sieci oraz prób podsłuchiwania ruchu radiowego z zewnątrz. Do tego jest stabilniejsze, co robi różnicę przy długich spotkaniach wideo czy zdalnym pulpicie.

Wyłącz zdalne zarządzanie z internetu

Wielu operatorów i producentów domyślnie włącza funkcje typu „zdalne zarządzanie routerem”, „Remote Management” lub aplikacje chmurowe do sterowania sprzętem. Dla wygody – by technik mógł coś przestawić zdalnie. Jednocześnie każdy taki otwarty port to potencjalna furtka.

W panelu routera poszukaj opcji związanych ze zdalną administracją. Jeśli nie masz konkretnej potrzeby, wyłącz dostęp do panelu konfiguracyjnego z internetu, pozostawiając go wyłącznie w sieci lokalnej. W sytuacji, gdy musisz mieć zdalny dostęp (np. do monitoringu), ustaw mocne hasło, MFA jeśli jest dostępne, i ogranicz adresy IP, z których można się logować.

Proste reguły dla domowych mieszkańców

Nawet najlepiej skonfigurowany router nie pomoże, jeśli domownicy instalują wszystko, co pojawi się w reklamie. Wystarczy krótka, jasna lista zasad dla wszystkich:

- nie podłączamy do „sieci służbowej” nowych sprzętów bez Twojej zgody,

- dzieci mają swoją sieć (guest) i swoje konto na komputerze,

- nikt nie zmienia haseł do Wi‑Fi „bo tak będzie łatwiej dla kolegi”.

To drobne ograniczenia, które zmniejszają chaos. Im mniej „niespodzianek” w sieci, tym łatwiej zauważyć, że coś jest nie tak – np. nagły spadek prędkości, tajemniczy nowy sprzęt w liście podłączonych urządzeń czy nietypowe komunikaty w aplikacji VPN.

VPN – bezpieczny tunel do firmy, który trzeba umieć używać

Po co w ogóle ten VPN, skoro strona ma HTTPS

Często pojawia się pytanie: „skoro loguję się przez HTTPS i mam MFA, po co jeszcze VPN?”. Odpowiedź jest prosta – HTTPS chroni konkretne strony i usługi, a VPN tworzy zaszyfrowany tunel obejmujący całą komunikację między Twoim urządzeniem a siecią firmy.

VPN ma kilka ról naraz:

- szyfruje ruch tak, by Twój dostawca internetu lub inni użytkownicy tej samej sieci nie widzieli, z czym się łączysz w pracy,

- pozwala bezpiecznie korzystać z wewnętrznych zasobów firmy (intranet, systemy dostępne tylko z firmowego IP),

- upraszcza polityki bezpieczeństwa po stronie firmy – dział IT może blokować dostęp z zewnątrz, wpuszczając ruch tylko z serwerów VPN.

W praktyce oznacza to, że nawet jeśli ktoś podsłuchuje ruch w Twojej sieci domowej lub w hotelowym Wi‑Fi, nie zobaczy konkretnych systemów, do których się logujesz. Zobaczy jedynie zaszyfrowane połączenie z serwerem VPN.

Typowe błędy przy korzystaniu z VPN

Sam fakt, że masz zainstalowanego klienta VPN, nie oznacza jeszcze, że wszystko jest bezpieczne. Część problemów wynika nie z technologii, a z nawyków.

Praca „na pół gwizdka” – raz z VPN, raz bez

Częsta praktyka: użytkownik włącza VPN tylko do określonej aplikacji czy systemu, a resztę robi „normalnie” – bez tunelu. Przykład: VPN włączony tylko podczas logowania do systemu księgowego, ale już maile z webmaila, przesył plików do prywatnej chmury i rozmowy na komunikatorach idą poza VPN.

Takie „szatkowanie” ruchu tworzy luki. Z jednej strony dział IT zakłada, że Twój sprzęt działa w ochronionej sieci, z drugiej – część narzędzi korzysta z publicznej trasy. W efekcie atak, który zacznie się od przeglądarki czy komunikatora poza VPN, może przejść na zasoby wewnętrzne, gdy tylko połączysz się do tunelu.

Bezpieczniejszy wariant to jasna zasada: jeśli pracujesz na danych firmowych, masz włączony VPN przez cały czas sesji pracy. Zamykasz dokumenty, wychodzisz z systemów – możesz rozłączyć tunel. Prosta reguła, mniej pola do pomyłek.

Łączenie się przez „cokolwiek jest pod ręką”

Inny scenariusz: siedzisz w kawiarni, logujesz się do publicznego Wi‑Fi, włączasz VPN i uznajesz, że sprawa załatwiona. Tymczasem część klientów VPN ma opóźnione uruchamianie – zanim nawiąże tunel, system może już wysłać lub odebrać pakiety poza nim (np. odświeży zakładki w przeglądarce, zsynchronizuje coś w tle).

Lepsze podejście:

- ustaw w kliencie VPN opcję automatycznego łączenia po starcie systemu lub po wykryciu sieci zewnętrznej,

- włącz „kill switch” (jeśli jest) – blokowanie ruchu internetowego, gdy VPN się rozłączy,

- ogranicz pracę na publicznych sieciach tam, gdzie to możliwe – hotspot z telefonu z mocnym hasłem bywa bezpieczniejszy niż „free Wi‑Fi” bez żadnego zabezpieczenia.

Instalowanie własnych „darmowych VPN-ów” na urządzeniu służbowym

Zdarza się, że użytkownik instaluje dodatkowego VPN-a „do prywatnych spraw”, bo chce odblokować filmy czy ukryć aktywność przed dostawcą internetu. Na prywatnym sprzęcie – decyzja użytkownika. Na służbowym – poważny problem.

Dodatkowy VPN może:

- kolidować z firmowym klientem, powodując błędy logowania i dziwne komunikaty,

- przekierowywać ruch w sposób, którego dział IT nie kontroluje ani nie widzi,

- być sam w sobie złośliwy lub źle zabezpieczony (szczególnie „darmowe” rozwiązania).

Jeśli potrzebujesz prywatnego VPN-a, używaj go na sprzęcie prywatnym. Służbowy laptop ma pracować w ramach firmowej infrastruktury, nie jako poligon do testów różnych usług sieciowych.

Jak dbać o poprawną konfigurację VPN na co dzień

Raz poprawnie skonfigurowany VPN wymaga od użytkownika niewiele, ale kilka nawyków znacząco zwiększa bezpieczeństwo i stabilność pracy.

Aktualny klient, stałe hasło – MFA jako „drugi zamek”

Nie odkładaj aktualizacji klienta VPN „na później”. Gdy pojawia się informacja o nowej wersji, to często nie tylko kosmetyka, ale też poprawione błędy bezpieczeństwa i kompatybilności z systemem. Jeśli IT udostępnia aktualizacje centralnie, dbaj, by nie odkładać restartów, które je finalizują.

Hasło do VPN traktuj tak samo poważnie jak do poczty służbowej. Używaj menedżera haseł, stosuj się do wymuszonych cykli zmiany, nie dziel się nim z nikim – nawet „na chwilę”. Drugą warstwą jest MFA: kody z aplikacji, klucze sprzętowe, powiadomienia push. Jeśli widzisz nagłe prośby o zatwierdzenie logowania, gdy niczego nie uruchamiasz – nie akceptuj, zgłoś to do IT.

Rozpoznawanie nietypowych zachowań klienta VPN

VPN zazwyczaj „po prostu działa”. Sygnałem ostrzegawczym są zmiany w zachowaniu:

- częste, nagłe rozłączenia bez wyraźnego powodu,

- komunikaty o „konflikcie adresów IP” lub „duplikacji adresu”,

- niespodziewane prośby o ponowne wpisanie danych logowania zaraz po zalogowaniu.

Pojedynczy błąd może wynikać z problemów sieciowych. Seria takich zdarzeń, szczególnie połączona z innymi objawami (spowolnienia komputera, wyskakujące okna, nietypowe działanie przeglądarki), powinna skłonić do kontaktu z IT. To moment, gdy szybka reakcja ogranicza ewentualne szkody.

Urządzenia firmowe – laptop, telefon i tablet jako narzędzie pracy, nie prywatny gadżet

Przełączanie się między rolami: „jeszcze szybko obejrzę serial”

Wieczór, po pracy. Na służbowym laptopie właśnie kończysz dokument, ale para kliknięć dzieli Cię od ulubionego serwisu streamingowego czy gry w przeglądarce. Pokusa, by „na chwilę” użyć tego samego sprzętu do wszystkiego, jest spora, szczególnie w małym mieszkaniu, gdy nie chcesz wyciągać drugiego komputera.

W tym momencie zaciera się granica między narzędziem służbowym a prywatnym, a wraz z nią – przejrzystość odpowiedzialności. Im więcej prywatnej aktywności na urządzeniu firmowym, tym trudniej odróżnić incydent bezpieczeństwa od zwykłego błędu czy reklamowego „śmiecia”.

Podstawowe zasady korzystania z laptopa służbowego w domu

Jedno urządzenie – jeden główny cel

Sprzęt służbowy ma realizować cele firmy. Wszystko, co to utrudnia, jest ryzykiem. Kilka prostych reguł pozwala trzymać się tego założenia:

- nie instaluj prywatnych programów, gier, „ulepszaczy systemu” ani nieautoryzowanych aplikacji VPN,

- nie korzystaj z konta administratora, jeśli nie jest to konieczne – wystarczy zwykłe konto użytkownika z uprawnieniami nadanymi przez IT,

- unikaj logowania do prywatnych skrzynek mailowych, szczególnie przez przypadkowe linki (np. „sprawdź przesyłkę”, „aktualizacja konta bankowego”),

- dla aktywności prywatnej (bankowość, zakupy, social media) używaj własnego sprzętu, gdy tylko jest to możliwe.

Chodzi mniej o dyscyplinę „dla zasady”, a bardziej o zachowanie klarownego obrazu: jeśli coś złego zdarzy się na laptopie służbowym, IT od razu widzi, że dotyczy to wyłącznie środowiska pracy, a nie Twojej prywatnej historii instalacji.

Oddzielne przeglądarki lub profile do pracy i prywatnie

Gdy nie da się całkowicie uniknąć prywatnego użycia (np. musisz sporadycznie sprawdzić prywatną pocztę), minimalizuj mieszanie kontekstów. Pomaga w tym:

- osobny profil przeglądarki do pracy – zintegrowany z kontem służbowym, zakładkami i rozszerzeniami zatwierdzonymi przez IT,

- drugi profil (lub inna przeglądarka) do rzeczy prywatnych, z wyłączoną synchronizacją z kontem służbowym,

- jasna zasada: z poziomu profilu służbowego nie logujesz się do prywatnych kont (Facebook, Gmail, sklepy internetowe).

Takie rozdzielenie ogranicza sytuacje, w których np. klikniesz phishujący link wysłany na prywatny mail, a przeglądarka automatycznie poda dane do konta służbowego, bo akurat jesteś zalogowany do wszystkiego naraz.

Telefon służbowy – małe urządzenie, duże ryzyko

Dlaczego „byle jaka” blokada ekranu na służbowym telefonie to proszenie się o kłopoty

Przystanek, tramwaj gwałtownie hamuje, telefon wypada z ręki i ląduje pod siedzeniem. Zanim zdążysz się przepchnąć, ktoś już wysiada z urządzeniem w kieszeni. Jeśli ekran odblokowywał się machnięciem palca bez kodu, złodziej ma w pakiecie Twoje kontakty, maila, komunikator i często – dostęp do systemów firmowych.

Telefon służbowy jest dziś jednocześnie kluczem do skrzynki pocztowej, komunikatorów, panelu VPN i aplikacji z kodami MFA. Gdy trafia w niepowołane ręce, incydent nie kończy się na „stracie sprzętu”, tylko na pełnym przejęciu tożsamości pracownika w środowisku firmowym.

Dlatego podstawowy zestaw zabezpieczeń nie jest „opcją dla chętnych”, tylko rozsądnym minimum:

- silny PIN lub hasło – nie sekwencja „1234” ani data urodzenia, tylko kod trudny do odgadnięcia,

- blokada ekranu ustawiona na krótki czas bezczynności (np. 30–60 sekund),

- biometria (odcisk palca, rozpoznawanie twarzy) jako wygodne uzupełnienie, ale nie zamiast sensownego PIN-u,

- włączone szyfrowanie pamięci urządzenia (zwykle domyślnie na nowszych Androidach i iOS),

- lokalizowanie i zdalne wymazywanie telefonu skonfigurowane z góry – przez firmowe MDM lub usługi producenta.

Gdy telefon zniknie, kilka minut decyduje o skali szkód. Szybka blokada kont i zdalne wyczyszczenie urządzenia często zamykają temat na etapie „problem logistyczny”, zamiast „poważne naruszenie bezpieczeństwa danych”.

Aplikacje na telefonie służbowym – co może zostać, a co powinno zniknąć

Typowy obrazek: na początku na telefonie są tylko firmowe aplikacje, po kilku tygodniach dochodzą komunikatory znajomych, gry dziecka, kilka „magicznych” programów do oszczędzania baterii i odblokowywania płatnych funkcji w serwisach. Wszystko z jednego sklepu, więc „przecież bezpieczne”.

Każda dodatkowa aplikacja to kolejny fragment kodu, który może:

- zbierać dane o Twojej aktywności i wysyłać je na serwery zewnętrzne,

- podstawiać fałszywe ekrany logowania pod popularne serwisy,

- dołączać się jako „usługa dostępności” i czytać treści powiadomień, w tym kody SMS czy fragmenty maili,

- pokazywać reklamy z wątpliwych sieci, które ściągają kolejne komponenty.

Bezpieczniej jest przyjąć prostą linię: telefon służbowy to „maszyna robocza”, na której znajdują się jedynie aplikacje zatwierdzone lub zainstalowane przez dział IT. Gdy jakaś aplikacja prywatna jest konieczna (np. dla dojazdów czy parkingu), dobrym zwyczajem jest:

- sprawdzenie, czy istnieje wersja „czysta”, bez niepotrzebnych dodatków (np. oficjalna aplikacja miasta, a nie przypadkowy klon),

- przejrzenie uprawnień – czy naprawdę musi mieć dostęp do SMS-ów, kontaktów i mikrofonu,

- krótkie pytanie do IT, jeśli aplikacja wymaga nietypowych uprawnień lub pochodzi z mniej znanego wydawcy.

Jeśli firma korzysta z systemu MDM (Mobile Device Management), elementem układanki może być oddzielna „kontenerowa” część służbowa na telefonie: ikona „Work” lub osobne profilowe okno. Tam lądują aplikacje firmowe, tam są przechowywane dane i konfiguracje. Reszta telefonu może służyć do prostych aktywności prywatnych bez mieszania danych i uprawnień.

Komunikatory i poczta – gdy „służbowe” miesza się z „prywatnym”

Scenka z Teamsów lub Slacka: ktoś wysyła plik z fakturą na grupowy czat „ekipa z projektu”, bo „tak jest szybciej”. W tym samym czasie na tym samym komunikatorze masz prywatną grupę ze znajomymi, a powiadomienia lecą przez ten sam ekran blokady. Jeden zrzut ekranu, jedno nieuważne przekazanie rozmowy dalej – i materiały wewnętrzne lądują w niekontrolowanym obiegu.

Dobrą praktyką jest trzymanie stałej granicy:

- komunikatory i kanały służbowe wyłącznie do spraw firmowych – zero prywatnych memów, łańcuszków i „śmiesznych filmików”, które mogą przenosić złośliwe linki,

- prywatne czaty nie służą do wysyłania dokumentów czy zrzutów ekranów z systemów firmowych, nawet „na chwilę” i „tylko do siebie na drugi telefon”,

- poczta służbowa na telefonie skonfigurowana wyłącznie w oficjalnych klientach (Outlook, aplikacja MDM), a nie w przypadkowych aplikacjach pocztowych, które zbierają hasła na własne serwery.

Jeżeli używasz na telefonie firmowym także prywatnej skrzynki, zadbaj, by nie wysyłać dokumentów z pracy „na własny mail” – to prosty sposób na utratę kontroli nad tym, gdzie wędrują dane. Mało kto później pamięta, by usunąć starsze załączniki z prywatnego konta, a one tam czekają, często bez MFA i bez porządnych logów dostępu.

Tablet służbowy w domu – wygodny ekran, trudniejsza kontrola

Niedzielne popołudnie, dziecko prosi o tablet „tylko na bajkę”. Szybko odblokowujesz urządzenie, oddajesz do rąk, a po godzinie okazuje się, że ktoś kliknął wszystkie możliwe zgody, powiadomienia i reklamy. Po kilku dniach tablet zaczyna zachowywać się dziwnie, a Ty na tym samym sprzęcie otwierasz prezentacje zarządu i plany projektowe.

Tablet często traktowany jest mniej „poważnie” niż laptop czy telefon, bo kojarzy się z przeglądaniem PDF-ów i prezentacji. Tymczasem bywa pełnoprawnym urządzeniem z dostępem do tych samych systemów, co reszta floty. Kilka prostych zasad mocno ogranicza ryzyko:

- nie oddawaj służbowego tabletu dzieciom ani innym domownikom do zabawy,

- zablokuj możliwość instalacji aplikacji spoza oficjalnego sklepu i bez hasła lub biometrii,

- wyłącz automatyczne przyznawanie uprawnień aplikacjom (kamera, mikrofon, lokalizacja),

- zadbaj o regularne aktualizacje systemu i aplikacji – tablet często „leży w szufladzie” i przez to miesiącami nie widzi poprawek bezpieczeństwa.

Jeśli tablet służy także do prezentacji na spotkaniach z klientami, zadbaj o wyciszenie powiadomień i blokadę wyskakujących banerów z innych aplikacji. Nikt nie chce, by w trakcie omawiania strategii wyskoczył komunikat z komunikatora czy przypomnienie o niezapłaconej fakturze z prywatnej aplikacji.

Udostępnianie sieci i portów – gdy laptop lub telefon robi za router

„Komu podepnę Wi‑Fi? Mam na telefonie dużo gigabajtów” – to typowe zdanie na szkoleniach czy wyjazdach. Jeden pracownik włącza hotspot na telefonie służbowym, a do jego sieci podłączają się przypadkowe urządzenia: prywatne laptopy kolegów, tablety dzieci, a czasem nawet nieznane sprzęty w hotelu, bo ktoś źle zabezpieczył hasło.

Udostępnianie sieci nie jest zakazane z definicji, ale wymaga rozsądku:

- hotspot z telefonu służbowego ustawiaj wyłącznie z mocnym, unikalnym hasłem,

- nie dopuszczaj do niego obcych i niesprawdzonych urządzeń – nieieszczone laptopy czy telefony mogą wnieść do sieci złośliwe oprogramowanie,

- po zakończonym spotkaniu czy wyjeździe wyłącz hotspot – stale włączona funkcja to dodatkowa powierzchnia ataku,

- jeśli VPN firmowy jest obowiązkowy, upewnij się, że pracujesz przez niego także przy połączeniu przez hotspot, a nie „na skróty”.

Podobnie jest z funkcją udostępniania plików czy folderów przez Wi‑Fi lub Bluetooth. Włączaj ją tylko na czas faktycznego przesyłania dokumentu, a potem wyłączaj. Tryb „widoczny dla wszystkich urządzeń” na stałe to wygodne zaproszenie dla kogoś, kto lubi eksperymentować z cudzymi sprzętami na lotnisku czy w hotelowym lobby.

Tworzenie „higieny dnia pracy” na urządzeniach firmowych

Nie chodzi wyłącznie o jednorazową konfigurację, ale o codzienny rytm korzystania ze służbowego sprzętu. Wiele incydentów zaczyna się od drobnych zaniedbań: urządzenia nigdy się nie restartuje, bo „zawsze jest w trybie uśpienia”, aktualizacje odkładane są tygodniami, a otwarte sesje w przeglądarce i komunikatorach wiszą całymi dniami.

Prosty, powtarzalny zestaw nawyków daje wymierny efekt:

- raz w tygodniu zrób pełny restart laptopa, telefonu i tabletu – systemy domkną aktualizacje, zwolnią zasoby i zamkną stare sesje,

- po zakończonej pracy wyloguj się z krytycznych systemów (CRM, księgowość, panele administracyjne), zamiast tylko chować okna,

- regularnie przeglądaj listę zainstalowanych aplikacji i rozszerzeń – wszystko, czego nie używasz, usuń lub poproś IT o weryfikację,

- nie zostawiaj urządzeń odblokowanych „na chwilę” w przestrzeniach współdzielonych (coworking, kuchnia biurowa, sala konferencyjna).

Po kilku tygodniach taki tryb staje się odruchem. Z perspektywy bezpieczeństwa różnica między użytkownikiem, który ma takie nawyki, a tym, który nie ma żadnych, jest ogromna – nawet przy tym samym zestawie narzędzi technicznych.

Gdy coś idzie nie tak – reagowanie zamiast zamiatania pod dywan

Każdemu może się zdarzyć: kliknięcie w podejrzany link na służbowym telefonie, instalacja dziwnej wtyczki „przyspieszającej internet” na laptopie, udostępnienie pliku nie temu odbiorcy. Kluczowy jest czas między zauważeniem problemu a pierwszą reakcją.

Przydatny schemat działania wygląda zwykle podobnie, niezależnie od typu urządzenia:

- jeśli podejrzewasz infekcję lub wyciek, odłącz urządzenie od sieci (Wi‑Fi, dane komórkowe, kabel) – przerwij ruch,

- nie próbuj na własną rękę „czyścić” sprzętu losowymi programami z internetu,

- zanotuj, co się wydarzyło: na jaki link kliknąłeś, jaką wiadomość dostałeś, jaki program zainstalowałeś,

- jak najszybciej skontaktuj się z działem IT lub osobą odpowiedzialną za bezpieczeństwo – telefonicznie lub przez ustalony kanał zgłoszeń,

- nie kasuj podejrzanej wiadomości czy pliku, dopóki IT nie powie inaczej – to często ważny dowód.

Otwartość i szybkie zgłoszenie zwykle kończą się na dodatkowej weryfikacji urządzenia i zmianie haseł. Zamiatanie pod dywan i „przeczekanie, bo może się nie wyda” najczęściej skutkuje tym, że atakujący korzysta z Twojego konta dłużej, zostawiając po sobie dużo poważniejsze szkody.

Najczęściej zadawane pytania (FAQ)

Jak bezpiecznie logować się do pracy zdalnej z domowego Wi‑Fi?

Scenariusz jest prosty: otwierasz służbowy laptop na kanapie, sieć domowa już działa, obok ktoś gra online i ogląda VOD. Technicznie „wszystko śmiga”, ale z perspektywy bezpieczeństwa właśnie zestawiasz sieć firmową z całą domową menażerią.

Bezpieczne logowanie to połączenie trzech elementów naraz: pracujesz na zabezpieczonym urządzeniu służbowym (aktualny system, szyfrowanie dysku, blokada ekranu), łączysz się wyłącznie przez firmowy VPN oraz robisz to z domowej sieci Wi‑Fi, która ma zmienione hasło administracyjne, mocne hasło do Wi‑Fi i aktualne oprogramowanie routera. Jeśli któryś z tych filarów zawiedzie, całe „bezpieczne logowanie” staje się dużo bardziej umowne niż realne.

Czy naprawdę muszę używać VPN do każdego logowania z domu?

Kusi, żeby „na chwilę” zalogować się bez VPN, bo coś muli, wideokonferencja się zacina albo CRM ładuje się wieki. Z punktu widzenia atakującego ta „chwila” wystarczy, żeby przechwycić sesję lub dane logowania, jeśli sieć jest źle zabezpieczona.

VPN traktuj jak pas bezpieczeństwa w aucie: nie zakładasz go tylko przy długiej trasie, tylko zawsze. Wszystkie połączenia do poczty służbowej, systemów CRM, ERP, paneli administracyjnych powinny przechodzić przez firmowy, skonfigurowany przez IT VPN. Jeżeli VPN działa niestabilnie lub bardzo wolno, zgłoś to działowi IT zamiast szukać „skrótów” i logować się bezpośrednio do systemów.

Jak ustawić bezpieczne domowe Wi‑Fi do pracy zdalnej?

Najczęstszy obrazek: router od operatora stoi od lat w tym samym miejscu, nikt nie logował się do jego panelu, hasło Wi‑Fi pamięta już pół rodziny i kilku sąsiadów. Dla Ciebie to wygoda, dla atakującego – otwarte zaproszenie.

Podstawowy zestaw kroków wygląda tak:

- zmień domyślne hasło administracyjne routera na unikalne i długie,

- ustaw mocne hasło do Wi‑Fi oraz szyfrowanie WPA2‑PSK lub WPA3,

- zaktualizuj oprogramowanie (firmware) routera z poziomu jego panelu lub aplikacji operatora,

- jeśli to możliwe, wydziel osobną sieć (SSID) do pracy, a drugą dla urządzeń domowych (TV, konsola, IoT).

Tak skonfigurowane Wi‑Fi jest dużo trudniejsze do podsłuchania i ogranicza skutki ewentualnego zainfekowania któregoś z domowych sprzętów.

Czy mogę korzystać z publicznego Wi‑Fi do pracy zdalnej?

Wyjazd służbowy, hotel, kawiarnia na rogu – otwarta sieć kusi, bo dostęp jest „za darmo” i od ręki. Z punktu widzenia bezpieczeństwa publiczne Wi‑Fi to jednak loteria: nie wiesz, kto jeszcze jest w tej sieci, kto ją skonfigurował i czy ktoś nie próbuje podsłuchiwać ruchu.

Jeśli musisz skorzystać z publicznego Wi‑Fi, łącz się wyłącznie na służbowym urządzeniu, uruchom VPN przed jakimkolwiek logowaniem do systemów firmowych i nie wyłączaj go „żeby było szybciej”. Unikaj logowania do krytycznych paneli administracyjnych (np. bankowość firmowa) na zupełnie obcych sieciach; w razie wątpliwości skorzystaj z prywatnego hotspotu w telefonie zamiast z nieznanej sieci.

Dlaczego samo mocne hasło do konta służbowego nie wystarcza?

Możesz mieć hasło długie jak pół alfabetu, a i tak ktoś je przechwyci, jeśli wpisujesz je na zainfekowanym komputerze albo wysyłasz przez źle zabezpieczoną sieć. W praktyce wiele ataków nie polega na „zgadywaniu” hasła, tylko na podmienieniu strony logowania, przejęciu sesji czy wstrzyknięciu złośliwego kodu.

Dlatego hasło to tylko pierwszy mur, a nie cała forteca. Dołóż do niego:

- MFA (np. kody z aplikacji, powiadomienia push na telefonie),

- firmowy VPN szyfrujący cały ruch między Tobą a siecią firmy,

- aktualny system i przeglądarkę bez podejrzanych wtyczek.

Dopiero taki zestaw sensownie utrudnia atakującemu życie, nawet jeśli część danych po drodze zostanie przechwycona.

Czy mogę instalować prywatne aplikacje na laptopie służbowym?

Zaczyna się niewinnie: jeden komunikator „żeby gadać z rodziną”, potem ulubiony odtwarzacz wideo, na koniec „drobny” mod do gry. Nagle służbowy laptop staje się komputerem „do wszystkiego” i nikt już nie kontroluje, skąd pochodzą instalowane programy.

Zasada jest prosta: na urządzeniu służbowym instaluj tylko to, co jest zaakceptowane przez dział IT albo wyraźnie dopuszczone w firmowych zasadach. Im mniej prywatnych aplikacji, tym niższe ryzyko, że razem z nimi wjedzie złośliwe oprogramowanie szpiegujące Twoje logowania. Do spraw prywatnych używaj osobnego sprzętu, a jeśli to niemożliwe – chociaż oddziel przeglądarki i profile (osobny profil służbowy, osobny prywatny).

Co zrobić, jeśli coś „działa podejrzanie” podczas logowania z domu?

Czasem sygnały są subtelne: nagle pojawia się inne okno logowania niż zwykle, VPN rozłącza się bez powodu, przeglądarka rzuca dziwnymi komunikatami o certyfikatach. Łatwo zignorować takie objawy, bo „przecież ostatecznie działa” – i to właśnie ten moment, gdy mały problem może zamienić się w incydent.

Jeśli cokolwiek budzi Twój niepokój:

- przerwij logowanie lub pracę z krytycznymi systemami,

- wyloguj się, rozłącz VPN, uruchom ponownie urządzenie,

- zrób zrzut ekranu podejrzanego komunikatu i jak najszybciej zgłoś to do działu IT,

- nie próbuj na własną rękę „naprawiać” problemu instalując przypadkowe narzędzia z internetu.

Im szybciej IT dowie się o anomalii, tym łatwiej ocenić, czy to tylko błąd techniczny, czy realna próba ataku.

Kluczowe Wnioski

- Praca z kanapy na domowym Wi‑Fi jest dla atakującego tak samo atrakcyjnym „wejściem do firmy” jak biurowa serwerownia – wystarczy jeden zainfekowany sprzęt w sieci, nieaktualny router i logowanie bez VPN, żeby otworzyć drogę do kont służbowych.

- Domowa sieć nie ma ochrony i nadzoru jak w biurze, więc to użytkownik staje się pierwszą i często jedyną linią obrony: sam odpowiada za konfigurację routera, aktualizacje i to, jakie urządzenia wpuszcza do tej samej sieci, z której loguje się do pracy.

- Bezpieczeństwo logowania do pracy zdalnej opiera się na trzech filarach: bezpiecznej sieci (porządnie skonfigurowane Wi‑Fi), bezpiecznym kanale (obowiązkowy VPN do zasobów firmy) oraz bezpiecznym urządzeniu (zabezpieczony i aktualny laptop/telefon służbowy).

- Domowe Wi‑Fi wymaga traktowania jak element infrastruktury firmowej: zmiana domyślnych haseł routera, aktualne oprogramowanie, silne hasło i nowoczesne szyfrowanie, a najlepiej wydzielona oddzielna sieć dla pracy niż ta, z której korzystają gry, TV i gadżety IoT.

- VPN nie jest „opcjonalnym przyspieszaczem”, tylko podstawowym kanałem dostępu – każde logowanie do poczty, CRM czy innych systemów firmy powinno przechodzić wyłącznie przez szyfrowany tunel, bez wyjątków typu „na chwilę bez VPN, bo wolno działa”.